By MyCena | Posted on: 4 junho 2025

IAM vs. PAM: Por que entender a diferença é fundamental para sua estratégia de segurança cibernética

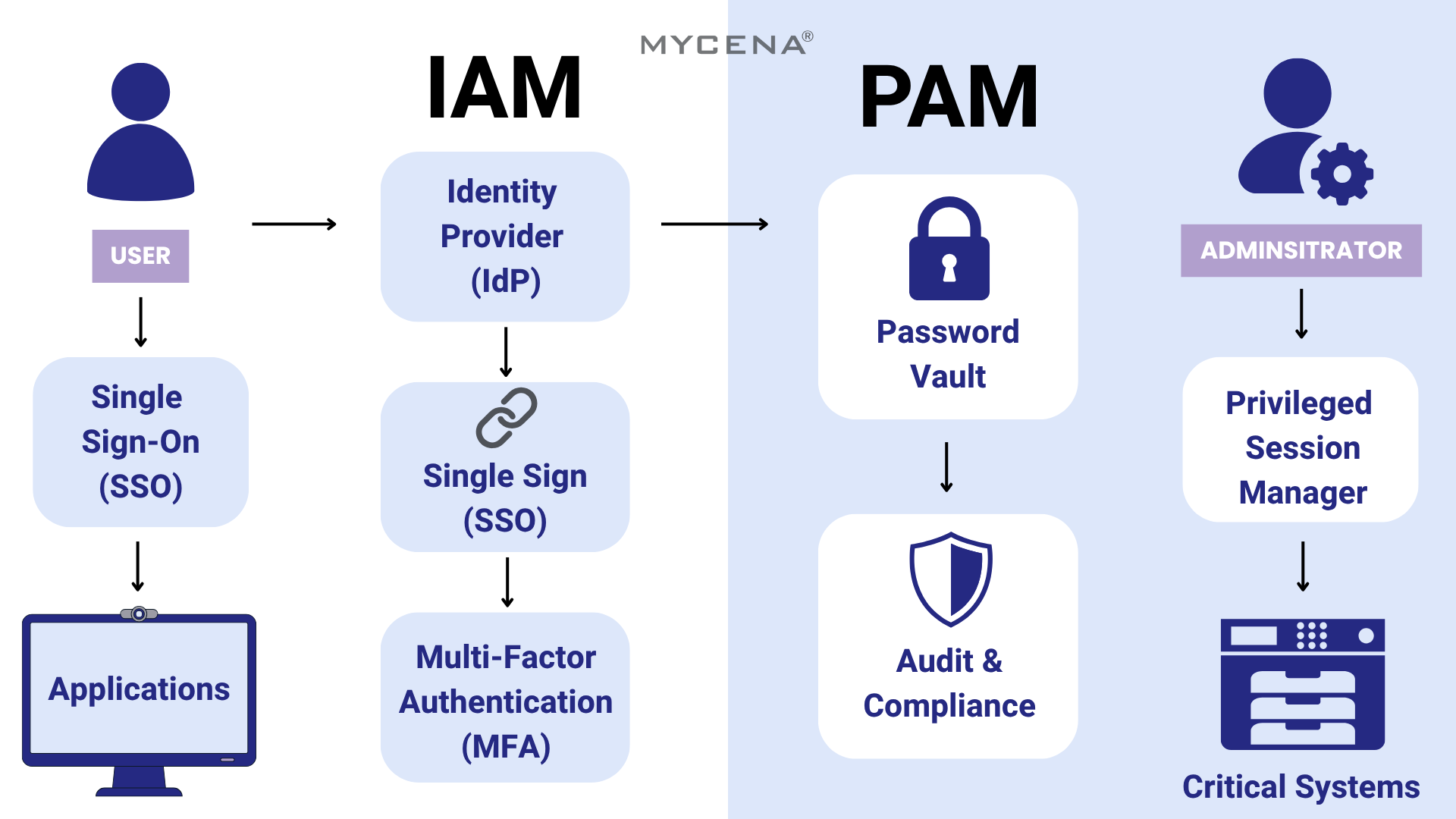

No cenário digital de hoje, gerenciar acessos não é apenas uma tarefa de TI — é uma linha crítica de defesa. Dois termos frequentemente usados no mundo da cibersegurança são IAM (Gerenciamento de Identidade e Acesso) e PAM (Gerenciamento de Acesso com Privilégios). Eles parecem semelhantes e estão relacionados — mas confundi-los pode deixar seus sistemas expostos de maneiras inesperadas.

Vamos explicar cada um deles e mostrar como desempenham papéis únicos (e essenciais) na segurança da sua organização.

O que é IAM?

Gerenciamento de Identidade e Acesso (IAM) é a camada fundamental do controle de acesso digital. É como a recepção do seu escritório digital — verificando quem é cada pessoa e o que ela está autorizada a fazer.

O IAM garante que cada usuário, seja funcionário, cliente, prestador de serviço ou parceiro, tenha o nível certo de acesso aos recursos certos — nada mais, nada menos.

Os sistemas IAM cuidam de:

- Criar e gerenciar identidades de usuários entre sistemas

- Controlar logins com métodos seguros como login único (SSO), autenticação multifator (MFA) ou biometria

- Automatizar processos de entrada e saída de colaboradores

- Atribuir acessos com base em funções (RBAC)

- Rastrear quem acessou o quê e quando (trilhas de auditoria)

Ferramentas IAM populares: Okta, Microsoft Entra ID (antigo Azure AD), Auth0

Pense no IAM como o crachá digital de identificação e o portão de acesso para todos no seu ecossistema.

O que é PAM?

Enquanto o IAM é sobre todos, o Gerenciamento de Acesso com Privilégios (PAM) é sobre os poucos — os usuários que detêm as chaves mestras digitais.

O PAM é um subconjunto especializado do IAM focado em proteger contas privilegiadas, como administradores de sistema, engenheiros DevOps e equipe de TI. Essas contas têm acesso à infraestrutura mais crítica e, se forem comprometidas, podem causar danos catastróficos.

As soluções PAM são projetadas para:

- Armazenar e gerenciar credenciais poderosas em cofres de senhas seguros

- Monitorar e gravar sessões de usuários com privilégios elevados

- Impor acesso Just-In-Time (JIT) — permissões temporárias sob demanda

- Detectar comportamentos incomuns ou arriscados com análise de comportamento de usuário

- Aplicar a Separação de Funções (SoD) para evitar conflitos de interesse

Ferramentas PAM populares: CyberArk, BeyondTrust, Delinea (antiga Thycotic)

Se o IAM gerencia a porta de entrada para todos, o PAM protege as chaves da sala do servidor.

IAM vs. PAM: Comparação Rápida

| Recurso |

IAM |

PAM |

| Quem cobre |

Todos os usuários (funcionários, parceiros, clientes) |

Usuários privilegiados (administradores, TI, DevOps) |

| Objetivo principal |

Gerenciar identidades de usuários e acessos gerais |

Proteger e monitorar acessos de alto risco |

| Foco |

Autenticação e acesso baseado em funções |

Cofre seguro de credenciais e controle de sessões |

| Uso típico |

Necessário para todas as organizações |

Crítico para sistemas sensíveis ou regulamentados |

Por Que Você Precisa dos Dois

Confiar apenas no IAM é como ter uma recepção bem guardada, mas sem tranca na sala do servidor. Por outro lado, usar apenas o PAM seria como trancar o administrador de TI enquanto o restante do prédio fica aberto.

Para uma estratégia robusta de segurança de acesso, você precisa do IAM e do PAM funcionando juntos:

- O IAM garante que todos estejam verificados e devidamente autorizados.

- O PAM garante que apenas as pessoas certas, no momento certo, acessem seus sistemas mais sensíveis — com supervisão e controle.

Considerações Finais

À medida que as ameaças cibernéticas se tornam mais avançadas — especialmente com phishing, riscos internos e ataques impulsionados por IA — confiar apenas em ferramentas tradicionais de identidade ou acesso deixa lacunas. IAM e PAM são peças essenciais do quebra-cabeça da segurança, mas ainda dependem de um elemento vulnerável: credenciais gerenciadas por humanos.

É aí que entra o MyCena®.

O MyCena® leva o IAM e o PAM um passo além ao eliminar o elo mais fraco da cadeia: as senhas. Com gerenciamento de credenciais criptografadas e automatizadas, o MyCena® garante que os funcionários nunca criem, vejam ou compartilhem credenciais. Isso torna o phishing irrelevante, o acesso segmentado e a conformidade muito mais fácil.

Ao complementar suas estratégias de IAM e PAM, o MyCena® ajuda a eliminar completamente os ataques baseados em credenciais, simplificando a governança e aumentando a resiliência e a eficiência da sua organização.

Sem senhas. Sem phishing. Sem problemas.

MyCena®. Segurança feita para você.