95 % des violations sont dues au fait que des personnes connaissent leurs mots de passe

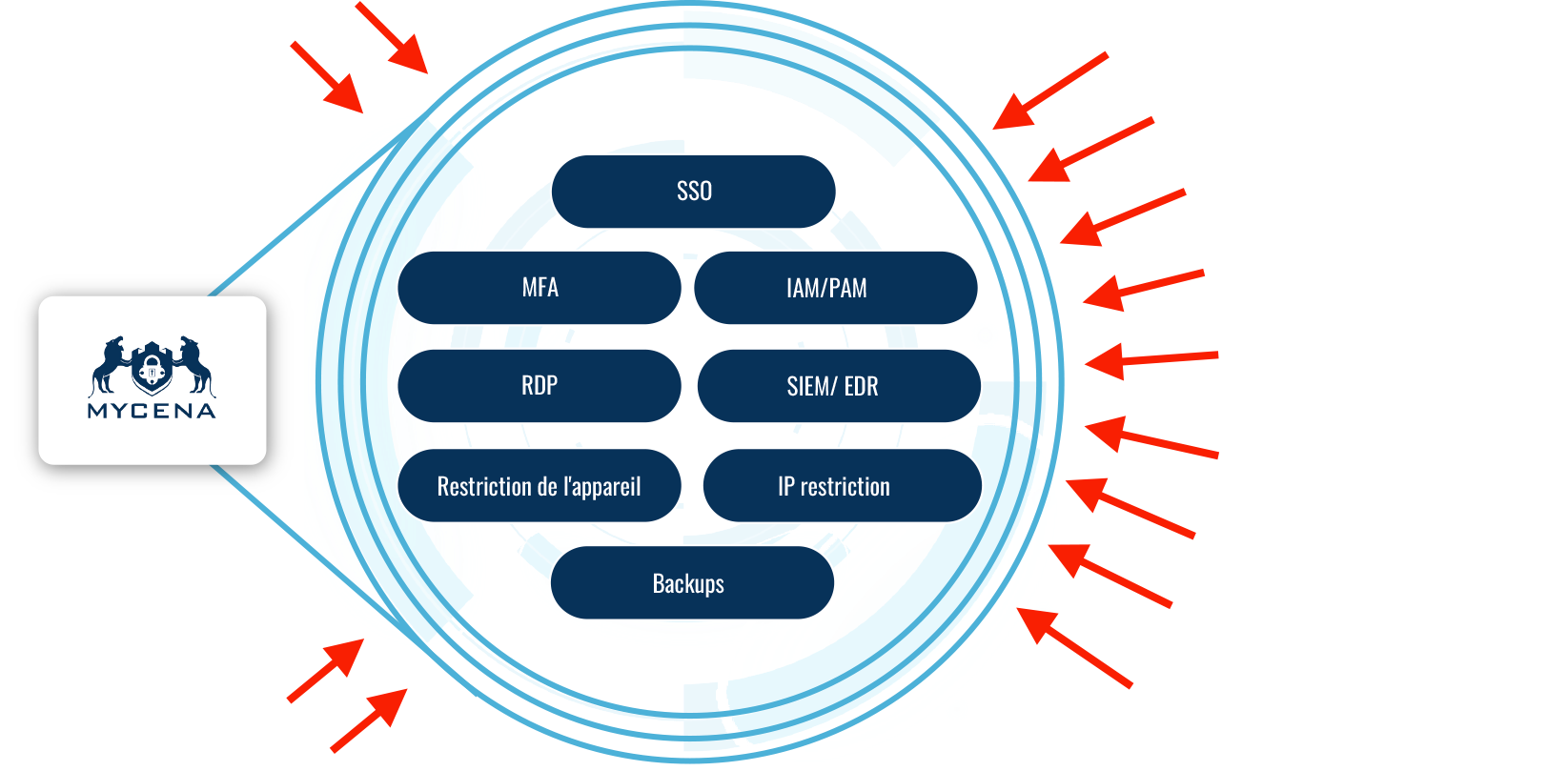

Vos investissements en cybersécurité sont inutiles quand les criminels se connectent

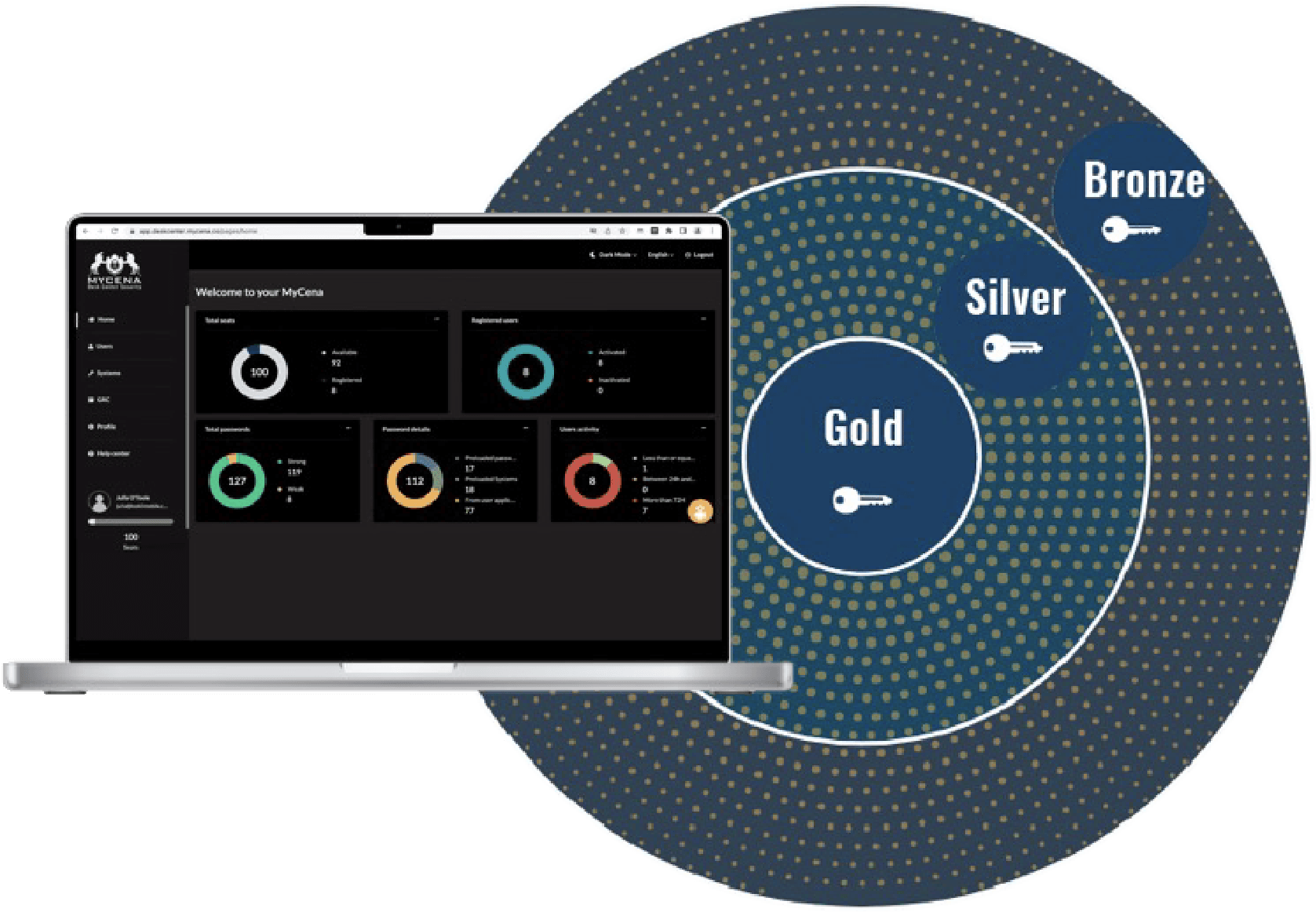

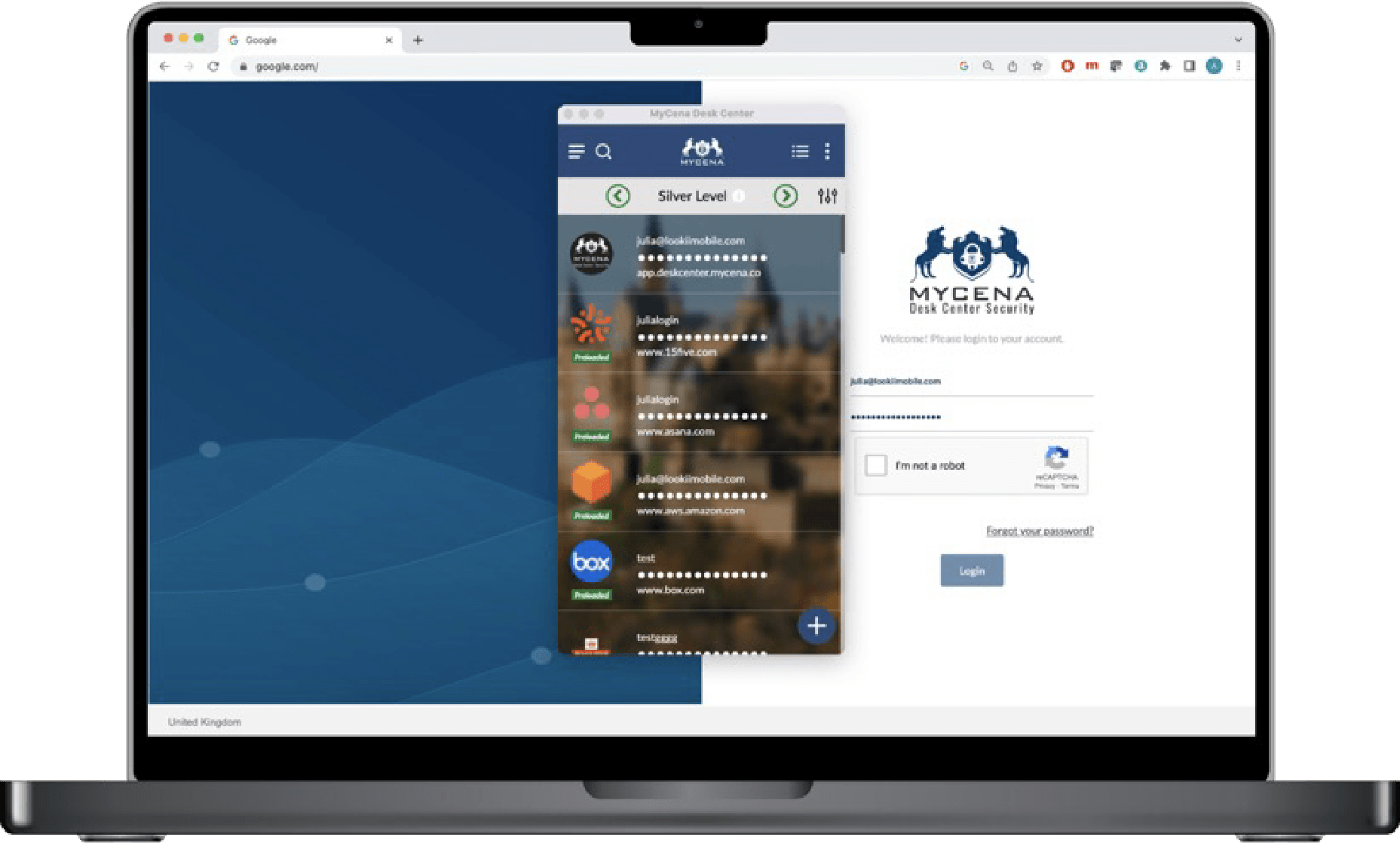

- Actuellement, les employés créent les mots de passe d’accès aux systèmes, tels que IAM, PAM, SSO, l’intranet, les firewalls, les accès à distance IT et OT , les applications web et locales, les bases de données, les applications héritées (mainframe), les serveurs, les appareils connectés…

- Ces mots de passe sont faibles comme Password123, partagés, hameçonnés, vendus, réutilisés, écrits et facilement volés.

- Un accès volé peut entrainer des pertes de données, extorsions, arrêts des activités, ransomware, espionnage, attaques de la chaîne d’approvisionnement, pénalités, poursuites judiciaires, réparations, perte de réputation et faillites.