IAM, PAM, SSO, gestores de contraseñas |

Gestión de acceso cifrado |

|

|---|---|---|

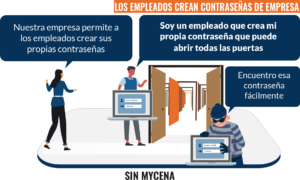

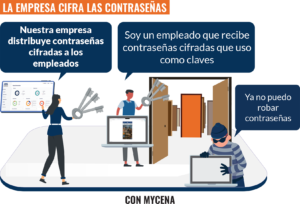

Conocimiento De Contraseñas |

Sí

|

No

|

Fuerza De La Contraseña |

Débil

|

Fuerte

|

Riesgo De Robo De Contraseñas |

Alto

|

Bajo

|

Segmentación De Acceso |

No

|

Sí

|

Capas De Acceso |

No

|

Sí

|

Restablecimiento De Contraseña

|

Sí

|

No

|

Flexibilidad de acceso |

No

|

Sí

|

Gobernanza |

No

|

Sí

|

Riesgo De Movimiento Lateral, Escalada De Privilegios, Ransomware, Ataques A La Cadena De Suministro |

Alto

|

Bajo

|

Caducidad De La Contraseña |

No

|

Sí

|

Bloquea Guardar Contraseñas En El Navegador Y El Portapapeles De Windows |

No |

Sí |

Acceso Con Un Solo Clic ( Transporte Automático De Contraseñas Sin Escribir Ni Ver Contraseña) |

No |

Sí |

Integración Con Protocolos De Infraestructura (Telnet, SSH, RDP, Etc.), Sitios Web (Http/Https), Aplicaciones Locales Y Heredadas |

No |

Sí |

Integración Del Módulo GRC Con Soluciones Syslog (SIEM, Splunk) |

No |

Sí |

Administración Centralizada De Credenciales |

No |

Sí |

Módulo De Tarjetas De Crédito |

No |

Sí |