By MyCena | Posted on: 13 junio 2025

La Próxima Brecha Comenzará Aquí: Comprendiendo el Riesgo de Credenciales en la Gestión Patrimonial

En la gestión de patrimonios, la confianza es la piedra angular de las relaciones con los clientes y del éxito a largo plazo. Los inversores entregan acceso a sus datos personales, historiales financieros y aspiraciones con la expectativa de que estos activos serán protegidos con el máximo cuidado. Sin embargo, hoy en día, esa confianza se ve cada vez más amenazada por una vulnerabilidad poco considerada: la exposición de credenciales.

El Riesgo Oculto: Exposición de Credenciales

A pesar de las inversiones avanzadas en seguridad, la mayoría de las empresas aún dependen de sistemas de acceso que requieren intervención humana con credenciales —memorizar contraseñas, reutilizar inicios de sesión, gestionar códigos de un solo uso o confiar en credenciales almacenadas en navegadores y gestores de contraseñas. Cada uno de estos puntos crea una oportunidad de ataque. Y con más del 90% de las brechas cibernéticas comenzando con phishing y credenciales robadas, un inicio de sesión comprometido puede deshacer años de confianza construida y estabilidad operativa.

Un Riesgo Institucional: El Impacto de la Exposición de Credenciales

La exposición de credenciales no es solo un riesgo a nivel de usuario —es una responsabilidad institucional. Las credenciales reutilizadas en varias plataformas pueden abrir puertas a ataques de *credential stuffing*. Los inicios de sesión compartidos generan problemas de responsabilidad. Las contraseñas almacenadas aumentan la vulnerabilidad a malware o movimientos laterales. Incluso los usuarios internos de confianza pueden ser víctimas de phishing, ofreciendo inadvertidamente a los ciberdelincuentes una vía directa a las carteras de clientes y a los sistemas de la empresa.

Las consecuencias van mucho más allá de la brecha inmediata. Las operaciones comerciales pueden verse interrumpidas. Los clientes pueden perder confianza. Los reguladores pueden imponer sanciones significativas. El daño reputacional puede tener efectos duraderos. Un solo incidente puede desencadenar una cascada de litigios, escrutinio y pérdida de activos bajo gestión.

El Enfoque MyCena®: Un Futuro Seguro y Sin Credenciales

Abordar esto requiere más que una capa adicional —demanda un cambio fundamental en cómo se gestiona el acceso. MyCena® introduce acceso sin exposición de credenciales. Al separar la identificación de la autenticación, MyCena® elimina por completo el acceso de los usuarios a las credenciales. No hay contraseñas que gestionar, ni códigos que puedan ser *phished*, ni puntos de entrada que explotar.

Después de la identificación, MyCena® cifra y entrega las credenciales de forma invisible —los usuarios nunca las ven ni las manejan. Sin conocimiento de las credenciales, no hay nada que reutilizar, compartir o entregar.

Al adoptar un modelo de acceso inhackeable, las firmas de gestión patrimonial reducen riesgos, mejoran el cumplimiento y fortalecen la confianza digital.

Un Enfoque Paso a Paso para un Acceso Seguro

Cambiar el sistema de seguridad de tu empresa puede parecer un gran salto, pero MyCena® ha diseñado un proceso paso a paso para hacerlo simple y sin riesgos. Comienza viendo un demo y regístrate para una prueba limitada para experimentar cómo funciona MyCena® en la práctica. Tras tu prueba, puedes elegir uno de nuestros tres paquetes e implementarlo en tu organización.

“Por Qué MyCena® Es la Opción Segura para la Gestión Patrimonial”

Adoptar el modelo de acceso inhackeable de MyCena® ayuda a las empresas de gestión patrimonial a reducir la exposición a los vectores de brecha más comunes, resultando en menos incidentes, tiempos de respuesta más rápidos y mejor cumplimiento. Las firmas que adoptan MyCena® experimentan ganancias operativas medibles y mayor confianza de los clientes, sabiendo que el acceso a sistemas sensibles no puede ser *phished*.

Con orgullo, MyCena® aparece en el PIMFA WealthTech Cyber Security Factsheet, siendo reconocida por abordar riesgos sistémicos y ofrecer valor práctico, ayudando a las empresas a mantener la confianza de sus clientes mientras evoluciona el panorama de amenazas de IA.

Da el primer paso hacia un acceso inhackeable con una prueba limitada exclusiva para miembros de PIMFA.

Comenzar Prueba Sin Riesgos

By MyCena | Posted on: 12 junio 2025

Por Qué el Acceso de Terceros Es el Eslabón Más Débil en la Seguridad Empresarial

El mes pasado, dos grandes marcas, Marks & Spencer (M&S) y Coinbase, se convirtieron en las últimas víctimas de una creciente ola de ciberataques dirigidos a los servicios de soporte de terceros. No se trató de exploits sofisticados de día cero ni de ataques patrocinados por estados. Fueron trabajos internos, posibles gracias a credenciales gestionadas por humanos en manos de terceros.

¿El resultado? Cientos de millones en daños, operaciones interrumpidas y pérdida de confianza de los clientes. Aquí te explicamos qué salió mal, por qué sucedió y cómo MyCena® hace imposible este tipo de brechas.

¿Qué sucedió?

Marks & Spencer (M&S)

Los atacantes infiltraron M&S explotando un contratista externo con acceso a sus sistemas. Una vez dentro, robaron datos personales de los clientes, incluidos detalles de contacto e historial de pedidos, y afectaron las operaciones en línea. Aunque no se accedió a datos financieros, el impacto fue enorme: pedidos en línea detenidos, ingresos perdidos, consecuencias legales y pérdida de confianza de los clientes.

- Pérdidas estimadas: £43 millones por semana en ventas detenidas

- Impacto en valor de mercado: Más de £1.2 mil millones eliminados

- Costo reputacional: Aumento de quejas de clientes y demanda colectiva en curso

Coinbase

En el caso de Coinbase, los atacantes sobornaron a contratistas de soporte al cliente en el extranjero para que hicieran un uso indebido de su acceso interno. Esto les permitió extraer información personal de los clientes: nombres, identificaciones, detalles bancarios enmascarados y más. Aunque las credenciales de inicio de sesión y los fondos no fueron tocados, la brecha provocó acciones legales, un intento de extorsión y cientos de millones en pérdidas proyectadas.

- Demanda de rescate: $20 millones

- Costos de remediación proyectados: Entre $180 millones y $400 millones

- Impacto legal: Investigación en curso del DOJ + demandas civiles por incumplimiento en la protección de datos de usuarios

Por qué sucedió

A pesar de su tamaño y recursos, ambas organizaciones dependieron de terceros para acceder a sistemas críticos utilizando métodos tradicionales basados en identidad —normalmente nombres de usuario y contraseñas o credenciales compartidas. Ese es el problema.

Los modelos tradicionales de credenciales son inherentemente defectuosos.

Cuando las credenciales son gestionadas por personas —ya sea personal interno o contratistas externos— pueden ser objeto de phishing, compartidas, reutilizadas, vendidas o robadas. En ambas brechas, los atacantes no necesitaban forzar la entrada. Solo encontraron a alguien que ya tenía la llave —o hicieron una copia de ella.

Este es el peligro del acceso de terceros en las cadenas de suministro conectadas de hoy: heredas todas las debilidades que tengan tus proveedores y socios.

Cómo MyCena® hace que las brechas de terceros sean imposibles:

En MyCena®, eliminamos el problema de raíz: removemos a los humanos de la gestión de credenciales por completo.

Así es como MyCena® con su Seguridad de Acceso Dinámico Multicapa Cifrada (ML-DAES) previene las brechas de credenciales de terceros:

- Credenciales Inhackeables: MyCena® genera y cifra las credenciales automáticamente —los usuarios nunca ven, crean ni comparten contraseñas. Eso significa que no hay nada que phishear, sobornar o manejar incorrectamente.

- Segmentación de Acceso: El acceso de terceros está estrictamente limitado por sistema y rol, y cada usuario solo obtiene acceso al sistema específico que necesita, evitando movimientos laterales.

- Sin Visibilidad = Sin Robo: Sin que las credenciales sean visibles, no pueden ser phisheadas, reutilizadas ni vendidas —ni bajo coerción o soborno.

- Registros Listos para Auditoría: Cada acción de acceso se registra en tiempo real, asegurando gobernanza completa y preparación instantánea para auditorías tanto de usuarios internos como externos.

Con MyCena®, no hay restablecimiento de contraseñas que robar, ni hojas de cálculo que filtrar, ni eslabón débil de terceros que explotar. Nuestra tecnología elimina el factor de riesgo humano al eliminar por completo las credenciales gestionadas por empleados, y el acceso de terceros no implica riesgo de terceros.

Reflexión Final

Las brechas de M&S y Coinbase son una llamada de atención para cualquier empresa que comparta acceso con socios, proveedores o contratistas. Puedes confiar en ellos, pero ¿puedes confiar en sus prácticas de ciberseguridad?

Pregúntate: ¿Dejarías que los proveedores hicieran copias físicas de las llaves de tu oficina y las entregaran a personal desconocido? Eso es exactamente lo que sucede cuando permites que los humanos gestionen credenciales digitales.

MyCena® hace que ese escenario sea obsoleto. Con acceso cifrado, automatizado y segmentado, mantienes el control incluso cuando el acceso es compartido.

Porque cuando nadie ve las llaves, nadie puede robarlas.

¿Listo para hacer del phishing cosa del pasado?

Reserva un demo con MyCena® hoy y descubre cómo la gestión de credenciales cifrada y sin intervención de empleados puede transformar tu postura de ciberseguridad.

By MyCena | Posted on: 12 junio 2025

Haz que tu empresa sea inhackeable: Por qué eliminar las contraseñas lo cambia todo

A pesar de los miles de millones gastados anualmente en herramientas de ciberseguridad, el phishing sigue siendo la principal causa de brechas de datos. ¿Por qué? Porque estas herramientas todavía dependen de credenciales gestionadas por humanos y las contraseñas pueden ser robadas mediante phishing.

MyCena® cambia la ecuación. Al eliminar las contraseñas por completo y reemplazarlas con credenciales cifradas e invisibles, MyCena® hace que el phishing sea inútil y transforma la seguridad de acceso en una defensa proactiva y automatizada.

El Problema Real: Credenciales Gestionadas por Humanos

En la mayoría de las empresas, los empleados son responsables de crear, recordar y gestionar sus propias contraseñas. Las reutilizan en varias plataformas, las guardan en documentos inseguros o caen en correos de phishing cada vez más sofisticados. A medida que las amenazas generadas por IA se vuelven más difíciles de detectar, incluso el personal más capacitado puede ser engañado.

Los sistemas tradicionales de identidad como SSO, MFA e IAM no eliminan el problema raíz, solo agregan complejidad alrededor de él. Mientras las credenciales sean visibles para los usuarios, seguirán siendo explotables.

La Solución: Acceso Cifrado, Automatizado e Invisible

MyCena® cifra y distribuye las credenciales de acceso directamente a los dispositivos de los usuarios. Como las credenciales nunca son visibles para el empleado, no hay nada que robar, phishear o usar indebidamente. El phishing se vuelve imposible porque no hay señuelo.

Con MyCena®:

- No se escriben credenciales.

- No se comparten contraseñas.

- Ningún ataque de phishing puede tener éxito.

Esto no es solo otra capa de seguridad. Es un cambio completo, alejándose de la autenticación gestionada por humanos hacia un acceso cifrado e invisible.

Por Qué Importa para tu Empresa

1. Eliminar el Riesgo de Phishing – Eliminación Total del Señuelo

La mayoría de los ataques de phishing dependen de una cosa: engañar a una persona para que ingrese credenciales. Con MyCena®, no hay credenciales visibles para engañar a nadie. Incluso la página de inicio de sesión falsa más realista, un video deepfake o un correo electrónico generado por IA queda impotente. Sin señuelo, la trampa no funciona. El phishing no solo se reduce, se elimina.

2. Simplificar el Cumplimiento – Listo para Auditorías por Diseño

Mantenerse en cumplimiento con GDPR, SOC 2, HIPAA y otras regulaciones a menudo requiere supervisión manual significativa: registros de acceso, asignación de roles, higiene de credenciales. MyCena® automatiza todo esto. Las credenciales están segmentadas, el acceso se gobierna por roles y la actividad se registra en tiempo real. Auditorías que antes tardaban semanas ahora duran minutos, y el cumplimiento se convierte en un proceso continuo y automatizado.

3. Mejorar la Eficiencia Operativa – Liberar al Equipo de TI

Los reinicios de contraseña por sí solos pueden costar hasta $70 por solicitud. Multiplica eso por cada empleado, cada año, y las horas perdidas se acumulan rápidamente. MyCena® elimina esa carga. La incorporación y salida de empleados toma segundos, no horas. Los equipos de TI recuperan un 15–20% de su tiempo y pueden concentrarse finalmente en proyectos estratégicos en lugar de apagar fuegos de contraseñas.

4. Ahorrar Dinero Real – La Prevención de Brechas se Paga Sola

El costo promedio de una brecha de datos es de $4.45 millones. Las brechas basadas en credenciales —causadas por phishing, reutilización o robo— representan más del 90% de esos incidentes. Al eliminar las contraseñas y cifrar el acceso, MyCena® ayuda a las empresas a evitar daños financieros, legales y reputacionales catastróficos. De hecho, la solución suele pagarse sola muchas veces con solo evitar una brecha.

5. Reducir las Primas de Ciberseguro – Convertirse en un Perfil de Bajo Riesgo

Las aseguradoras consideran el riesgo de credenciales al evaluar los precios de las pólizas. Sin contraseñas en uso y con un sistema completamente cifrado y auditable, las empresas que usan MyCena® pueden demostrar menor exposición y protecciones más robustas. Esto se traduce a menudo en primas significativamente reducidas, mejores condiciones de cobertura y mayor asegurabilidad general.

Una Mejor Forma de Asegurar el Acceso

En lugar de entrenar a los empleados para reconocer el phishing, elimina el riesgo por completo. MyCena® reemplaza las contraseñas con acceso automatizado y descentralizado que funciona en todos los entornos: nube, sistemas heredados, VPN, RDP y SSH.

“Las personas no son el problema. Las contraseñas sí. Por eso las eliminamos.”

By MyCena | Posted on: 4 junio 2025

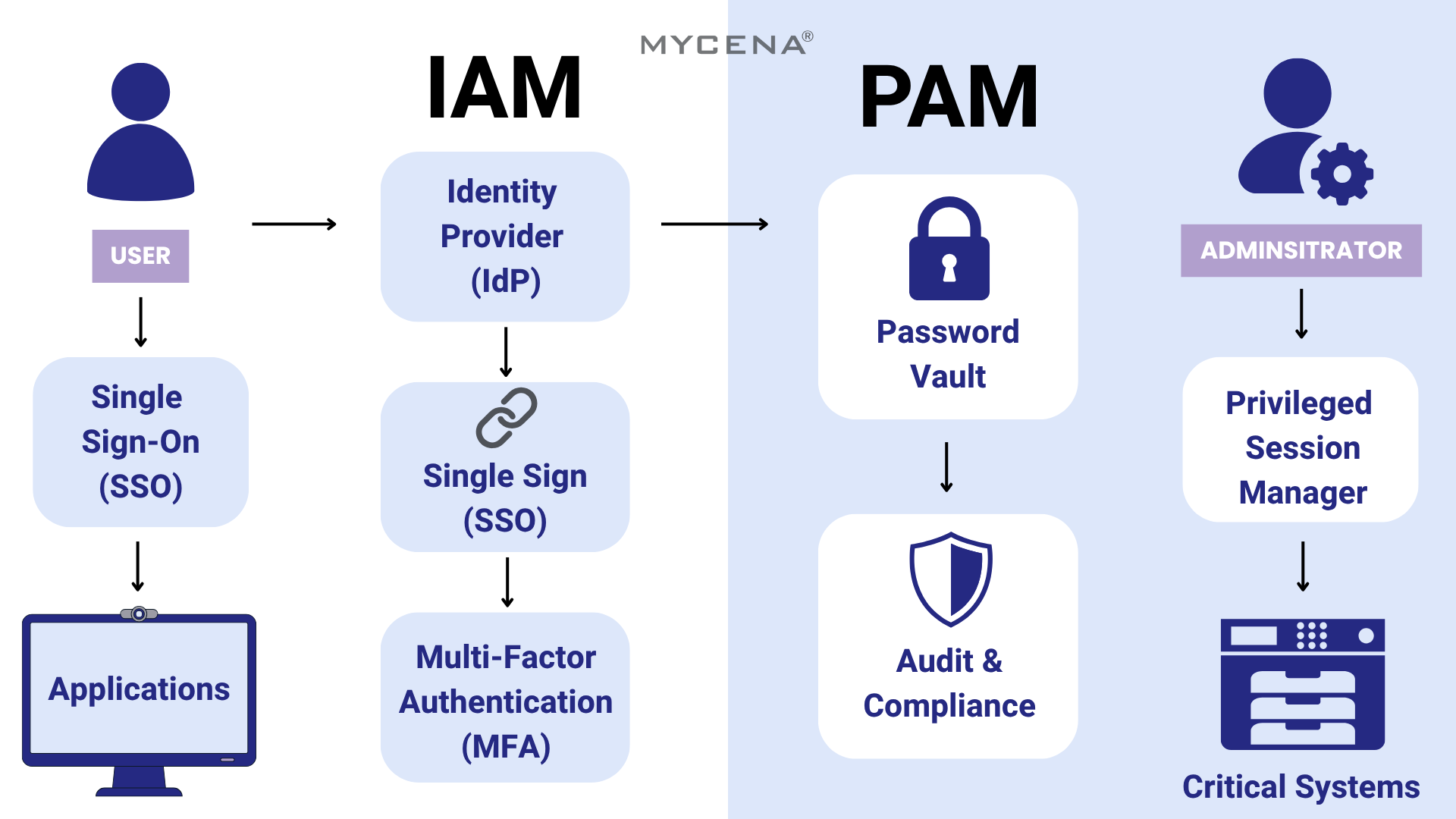

IAM vs. PAM: Por qué entender la diferencia es clave para tu estrategia de ciberseguridad

En el panorama digital actual, gestionar el acceso no es solo una tarea de TI: es una línea de defensa crítica. Dos términos que se mencionan con frecuencia en el mundo de la ciberseguridad son IAM (Gestión de Identidad y Acceso) y PAM (Gestión de Acceso Privilegiado). Suenan similares y están relacionados, pero confundirlos podría dejar tus sistemas expuestos de maneras inesperadas.

Vamos a desglosarlos y explicar cómo cada uno juega un papel único (y esencial) para mantener segura tu organización.

¿Qué es IAM?

Identity and Access Management (IAM) es la capa fundamental del control de acceso digital. Es como la recepción de tu oficina digital, verificando quién es cada persona y qué está autorizada a hacer.

IAM garantiza que cada usuario, ya sea empleado, cliente, contratista o socio, tenga el nivel adecuado de acceso a los recursos correctos, ni más ni menos.

Los sistemas IAM se encargan de:

- Crear y gestionar identidades de usuario en todos los sistemas

- Controlar los inicios de sesión con métodos seguros como Single Sign-On (SSO), autenticación multifactor (MFA) o biometría

- Automatizar los procesos de incorporación y baja de personal

- Asignar acceso basado en roles (RBAC)

- Registrar quién accedió a qué y cuándo (auditorías)

Herramientas IAM populares: Okta, Microsoft Entra ID (antes Azure AD), Auth0

Piensa en IAM como la tarjeta de identificación digital y la puerta de acceso para todos en tu ecosistema.

¿Qué es PAM?

Mientras que IAM se centra en todos, Privileged Access Management (PAM) se centra en unos pocos, los usuarios que poseen las llaves maestras digitales.

PAM es un subconjunto especializado de IAM enfocado en proteger cuentas privilegiadas, como administradores de sistemas, ingenieros DevOps y personal de TI. Estas cuentas pueden acceder a la infraestructura más crítica y, si se comprometen, pueden causar daños catastróficos.

Las soluciones PAM están diseñadas para:

- Almacenar y gestionar credenciales potentes en bóvedas seguras

- Monitorear y registrar sesiones de usuarios con privilegios elevados

- Aplicar acceso Just-In-Time (JIT) temporal y bajo demanda

- Detectar comportamientos inusuales o riesgosos mediante análisis de comportamiento de usuarios

- Aplicar la segregación de funciones (SoD) para prevenir conflictos de interés

Herramientas PAM populares: CyberArk, BeyondTrust, Delinea (antes Thycotic)

Donde IAM gestiona la puerta principal para todos, PAM protege las llaves de la sala de servidores.

IAM vs. PAM: Comparación rápida

| Función | IAM | PAM |

| Usuarios cubiertos | Todos los usuarios (personal, socios, clientes) | Usuarios privilegiados (administradores, TI, DevOps) |

| Objetivo principal | Gestionar identidades de usuario y acceso general | Proteger y monitorear accesos de alto riesgo |

| Enfoque | Autenticación y acceso basado en roles | Almacenamiento seguro de credenciales y control de sesiones |

| Casos de uso | Necesario para todas las organizaciones | Crítico para sistemas sensibles o regulados |

Por qué necesitas ambos

Depender de IAM sin PAM es como tener un vestíbulo bien protegido pero sin cerradura en la sala de servidores. Por otro lado, usar PAM sin IAM sería como cerrar al administrador de TI mientras dejas el resto del edificio abierto.

Para una estrategia sólida de seguridad de accesos, necesitas que IAM y PAM trabajen juntos:

- IAM garantiza que todos sean verificados y autorizados correctamente.

- PAM asegura que solo las personas correctas, en el momento adecuado, puedan acceder a tus sistemas más sensibles, con supervisión y control.

Reflexiones finales

A medida que las amenazas cibernéticas se vuelven más avanzadas —especialmente con phishing, riesgos internos y ataques impulsados por IA— depender únicamente de herramientas tradicionales de identidad o acceso deja vacíos. IAM y PAM son piezas esenciales del rompecabezas de seguridad, pero todavía dependen de un elemento vulnerable: credenciales gestionadas por humanos.

Aquí es donde entra MyCena®.

MyCena® lleva IAM y PAM un paso más allá al eliminar el eslabón más débil de la cadena: las contraseñas. Con gestión de credenciales automatizada y encriptada, MyCena® garantiza que los empleados nunca creen, vean o compartan credenciales. Esto hace que el phishing sea irrelevante, el acceso segmentado y el cumplimiento mucho más sencillo.

Al complementar tus estrategias de IAM y PAM, MyCena® ayuda a eliminar por completo los ataques basados en credenciales, simplificando la gobernanza y aumentando la resiliencia y eficiencia de tu organización.

Sin contraseñas. Sin phishing. Sin problemas.

MyCena®. Seguridad lista para ti.

By MyCena | Posted on: 4 abril 2025

MSP es

By MyCena | Posted on: 21 marzo 2025

La lección de 1.500 millones de dólares: por qué Bybit—y toda la industria—deben dejar atrás la seguridad basada en identidad

En febrero de 2025, una de las mayores violaciones de seguridad en la historia de las criptomonedas conmocionó al mundo de los activos digitales. Bybit, un exchange importante, perdió 1.500 millones de dólares en un ciberataque dirigido. A pesar de contar con autenticación multifactor (MFA), políticas de contraseñas y controles de acceso, los atacantes lograron su objetivo—rápida y silenciosamente.

Esta brecha no ocurrió por negligencia. Sucedió debido a una falla fundamental en el modelo de seguridad de la industria.

El ataque a Bybit reveló lo que muchos sospechaban: la seguridad basada en la identidad ya no funciona. Y a menos que la industria evolucione, estas violaciones seguirán ocurriendo.

La falla fatal: la identidad no es acceso

Durante años, las plataformas de activos digitales se han basado en modelos basados en la identidad: verifica quién es alguien y luego permite el acceso. Estos sistemas usan nombres de usuario, contraseñas y tokens para confirmar la identidad.

Pero aquí está el problema: la identificación no prueba la autorización. Verificar quién es alguien no significa que deba acceder a un sistema. Esta brecha entre identidad y autenticación es una debilidad crítica, y los atacantes la explotan a diario.

En entornos basados en la identidad, una sola credencial robada—ya sea una contraseña o una clave API—puede abrir sistemas completos. Y una vez dentro, los atacantes se mueven lateralmente entre plataformas, wallets y servicios. Exactamente lo que ocurrió en Bybit.

La IA ha superado la seguridad tradicional

El auge de los ataques impulsados por IA ha hecho que la seguridad basada en identidad sea aún más vulnerable. Los atacantes ahora utilizan automatización, deepfakes y phishing hiper-dirigido para eludir las defensas humanas.

Un informe de Capgemini de 2024 mostró que el 97% de las organizaciones experimentaron violaciones relacionadas con amenazas generadas por IA. En el caso de Bybit, los atacantes utilizaron phishing, intercambio de SIM y códigos MFA interceptados para penetrar el sistema. Una vez que obtuvieron acceso, el daño fue instantáneo e irreversible.

Herramientas tradicionales como la MFA y los gestores de contraseñas no pueden mantenerse al día. La superficie de ataque ha cambiado, pero la estrategia de defensa no.

Un nuevo modelo: acceso basado en cifrado con ML-DAES

Para prevenir estas fallas, la industria necesita una nueva base. Aquí es donde entra ML-DAES (Multi-Layer Dynamic Access Encryption Security).

ML-DAES elimina contraseñas y claves API. En su lugar, utiliza credenciales cifradas específicas de cada aplicación que los usuarios nunca ven, almacenan ni comparten. No hay nada que pescar, robar o usar indebidamente. Y dado que cada credencial es específica del sistema, incluso si se compromete un punto de acceso, no puede usarse en otro lugar.

Esto desplaza la autenticación de la identidad hacia la autorización cifrada—un modelo que neutraliza el phishing, previene movimientos laterales y elimina el riesgo de credenciales internas.

¿Qué habría pasado si Bybit hubiera usado ML-DAES?

- Los correos de phishing habrían fallado: no habría credenciales para entregar.

- El intercambio de SIM y la interceptación de MFA serían irrelevantes.

- Las claves API no existirían en un formato utilizable.

- Incluso si los atacantes penetraran un sistema, no podrían avanzar. ML-DAES habría segmentado el acceso, bloqueado los movimientos laterales y hecho inútil cualquier acceso robado.

En resumen: la brecha nunca habría ocurrido.

Más allá de la seguridad: cumplimiento y eficiencia

ML-DAES también automatiza el cumplimiento. Con registros de acceso inmutables y firmados criptográficamente, las empresas cumplen regulaciones como MiCA, SEC y GDPR sin esfuerzo.

Los equipos de TI ahorran tiempo al no tener que restablecer contraseñas ni realizar aprovisionamiento manual. Y con menos brechas, las aseguradoras reducen las primas. El resultado: mayor seguridad, operaciones más fluidas y menores costos.

La industria debe avanzar

El ataque a Bybit no es solo una historia de advertencia, es un punto de inflexión. La seguridad basada en la identidad ya no es viable en un mundo de amenazas de IA y exploits automatizados.

Para proteger miles de millones en activos digitales—y la confianza de los inversores—la industria debe transitar hacia modelos de acceso basados en cifrado. ML-DAES ofrece un camino probado hacia adelante.

El momento de actuar es ahora. No con más parches, sino con un replanteamiento completo de la seguridad: diseñado para las amenazas actuales, no para los supuestos de ayer.