By MyCena | Posted on: 4 junio 2025

IAM vs. PAM: Por qué entender la diferencia es clave para tu estrategia de ciberseguridad

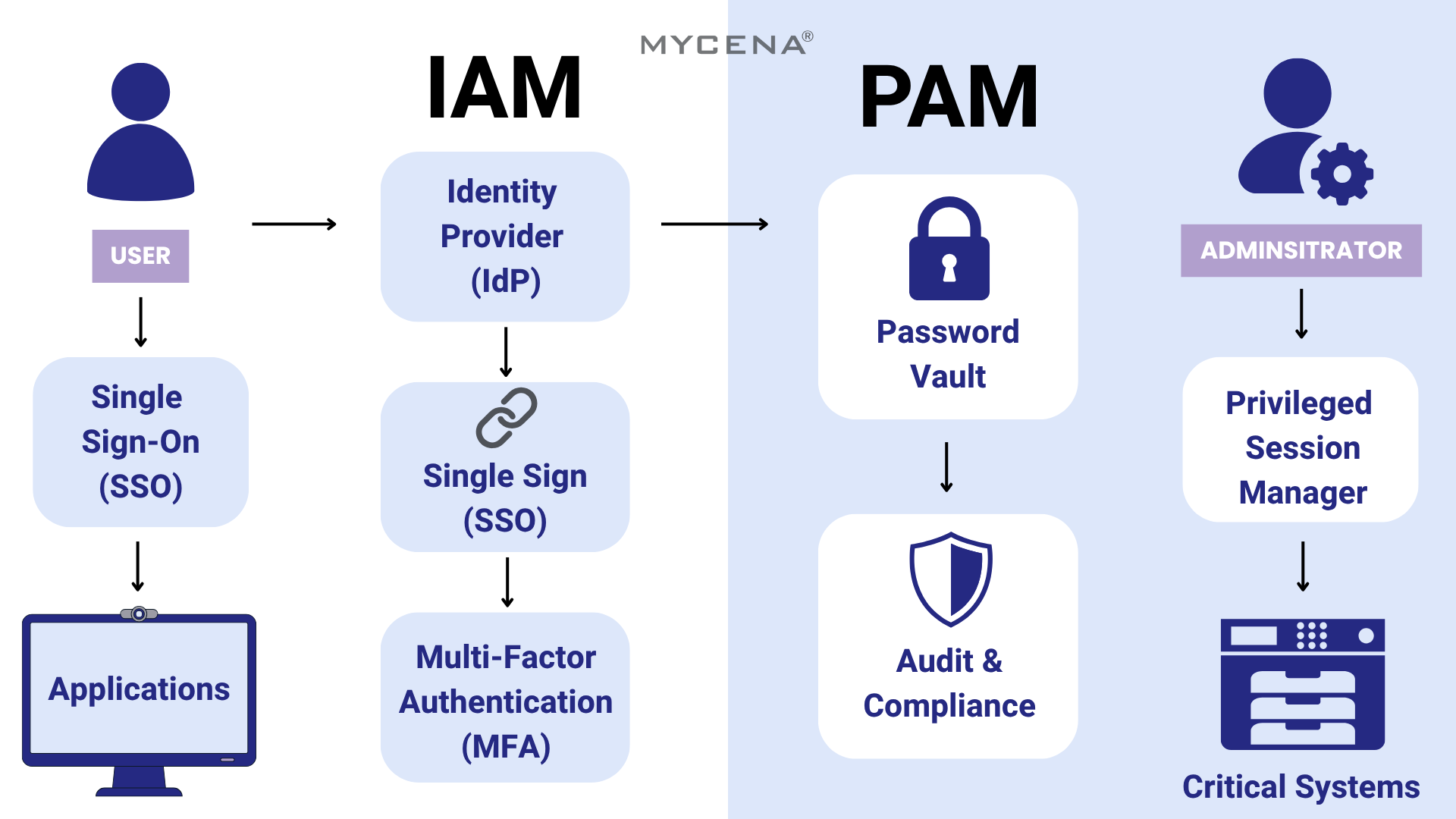

En el panorama digital actual, gestionar el acceso no es solo una tarea de TI: es una línea de defensa crítica. Dos términos que se mencionan con frecuencia en el mundo de la ciberseguridad son IAM (Gestión de Identidad y Acceso) y PAM (Gestión de Acceso Privilegiado). Suenan similares y están relacionados, pero confundirlos podría dejar tus sistemas expuestos de maneras inesperadas.

Vamos a desglosarlos y explicar cómo cada uno juega un papel único (y esencial) para mantener segura tu organización.

¿Qué es IAM?

Identity and Access Management (IAM) es la capa fundamental del control de acceso digital. Es como la recepción de tu oficina digital, verificando quién es cada persona y qué está autorizada a hacer.

IAM garantiza que cada usuario, ya sea empleado, cliente, contratista o socio, tenga el nivel adecuado de acceso a los recursos correctos, ni más ni menos.

Los sistemas IAM se encargan de:

- Crear y gestionar identidades de usuario en todos los sistemas

- Controlar los inicios de sesión con métodos seguros como Single Sign-On (SSO), autenticación multifactor (MFA) o biometría

- Automatizar los procesos de incorporación y baja de personal

- Asignar acceso basado en roles (RBAC)

- Registrar quién accedió a qué y cuándo (auditorías)

Herramientas IAM populares: Okta, Microsoft Entra ID (antes Azure AD), Auth0

Piensa en IAM como la tarjeta de identificación digital y la puerta de acceso para todos en tu ecosistema.

¿Qué es PAM?

Mientras que IAM se centra en todos, Privileged Access Management (PAM) se centra en unos pocos, los usuarios que poseen las llaves maestras digitales.

PAM es un subconjunto especializado de IAM enfocado en proteger cuentas privilegiadas, como administradores de sistemas, ingenieros DevOps y personal de TI. Estas cuentas pueden acceder a la infraestructura más crítica y, si se comprometen, pueden causar daños catastróficos.

Las soluciones PAM están diseñadas para:

- Almacenar y gestionar credenciales potentes en bóvedas seguras

- Monitorear y registrar sesiones de usuarios con privilegios elevados

- Aplicar acceso Just-In-Time (JIT) temporal y bajo demanda

- Detectar comportamientos inusuales o riesgosos mediante análisis de comportamiento de usuarios

- Aplicar la segregación de funciones (SoD) para prevenir conflictos de interés

Herramientas PAM populares: CyberArk, BeyondTrust, Delinea (antes Thycotic)

Donde IAM gestiona la puerta principal para todos, PAM protege las llaves de la sala de servidores.

IAM vs. PAM: Comparación rápida

| Función | IAM | PAM |

| Usuarios cubiertos | Todos los usuarios (personal, socios, clientes) | Usuarios privilegiados (administradores, TI, DevOps) |

| Objetivo principal | Gestionar identidades de usuario y acceso general | Proteger y monitorear accesos de alto riesgo |

| Enfoque | Autenticación y acceso basado en roles | Almacenamiento seguro de credenciales y control de sesiones |

| Casos de uso | Necesario para todas las organizaciones | Crítico para sistemas sensibles o regulados |

Por qué necesitas ambos

Depender de IAM sin PAM es como tener un vestíbulo bien protegido pero sin cerradura en la sala de servidores. Por otro lado, usar PAM sin IAM sería como cerrar al administrador de TI mientras dejas el resto del edificio abierto.

Para una estrategia sólida de seguridad de accesos, necesitas que IAM y PAM trabajen juntos:

- IAM garantiza que todos sean verificados y autorizados correctamente.

- PAM asegura que solo las personas correctas, en el momento adecuado, puedan acceder a tus sistemas más sensibles, con supervisión y control.

Reflexiones finales

A medida que las amenazas cibernéticas se vuelven más avanzadas —especialmente con phishing, riesgos internos y ataques impulsados por IA— depender únicamente de herramientas tradicionales de identidad o acceso deja vacíos. IAM y PAM son piezas esenciales del rompecabezas de seguridad, pero todavía dependen de un elemento vulnerable: credenciales gestionadas por humanos.

Aquí es donde entra MyCena®.

MyCena® lleva IAM y PAM un paso más allá al eliminar el eslabón más débil de la cadena: las contraseñas. Con gestión de credenciales automatizada y encriptada, MyCena® garantiza que los empleados nunca creen, vean o compartan credenciales. Esto hace que el phishing sea irrelevante, el acceso segmentado y el cumplimiento mucho más sencillo.

Al complementar tus estrategias de IAM y PAM, MyCena® ayuda a eliminar por completo los ataques basados en credenciales, simplificando la gobernanza y aumentando la resiliencia y eficiencia de tu organización.

Sin contraseñas. Sin phishing. Sin problemas.

MyCena®. Seguridad lista para ti.